Securitatea cibernetică este un domeniu aflat în continuă schimbare și care necesită un grad de adaptarea foarte ridicat din partea tuturor actorilor implicați, indiferent de care parte a baricadei sunt. Din fericire companiile de cybersecurity pot utiliza astăzi tehnologii precum inteligența artificială și deep learning-ul pentru a studia atacurile care au avut loc și a identifica suficiente similarități încât să poată concepe linii de apărare eficiente împotriva următorilor atacatori.

Primele semne unui atac cibernetic sunt de cele mai multe ori (30% din cazuri) atacurile care încep prin intermediul serviciilor de acces de la distanță (RDP), phishing (unul din 8 atacuri) sau prin exploatarea sistemelor vulnerabile (unul din 10 atacuri). În 5% din cazuri primul semnal de atac a fost identificare prezenței Cobalt Strike în sistem.

Atacurile se declanseaza prin declanșatorii (droppers) acestia sunt modalitățile în care sunt livrați virușii (malware sau trojan) concepuți special pentru a introduce în sistem alte tipuri de malware. Uneori malware-ul este inclus în dropper, alteori activarea dropper-ului declanșează descărcarea malware-ului. Ulterior pot fi preluate și alte module precum backdoors sau ransomware. În 47% dintre investigații dropperul a fost necunoscut.

Atacul persista în medie cam 11 zile (având aproximativ 264 de ore de activitate criminală). Cel mai lung atac a fost de 439 de zile (mai bine de 15 luni!).

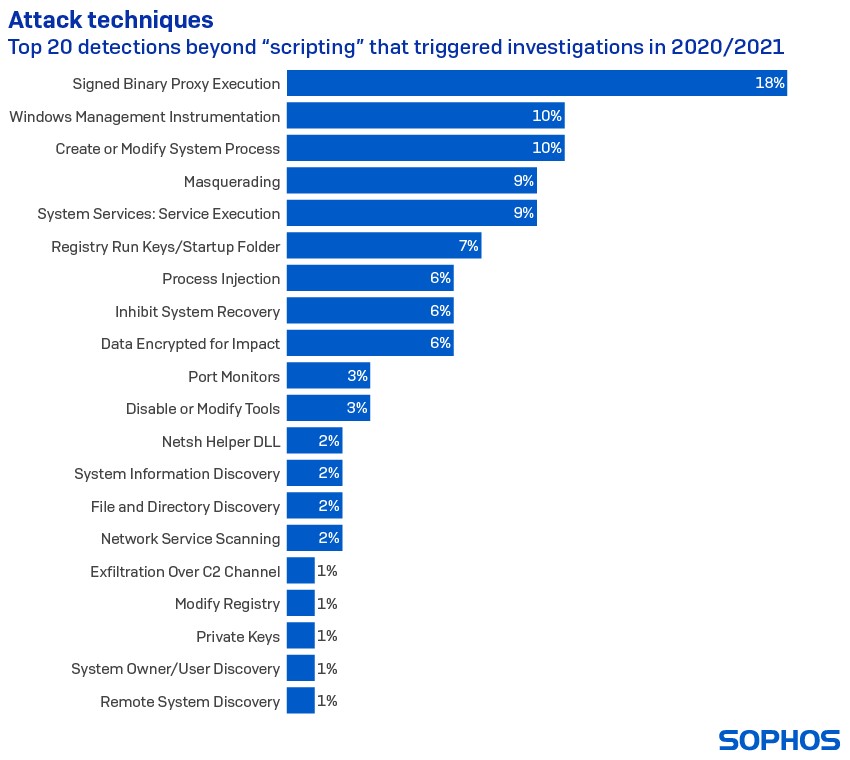

In timpul atacului se întâmpla următoarea chestie: atacul se extinde prin infiltrare “laterală” în mai multe echipamente sau rețele, recunoaștere, descărcarea datelor de autentificare, exfiltrarea datelor, exfiltrare de fișiere, cryptominare, declanșarea unui proces de ransomware, banking trojans, wipers, droppers, pen test/ instrumente de atac și multe altele.

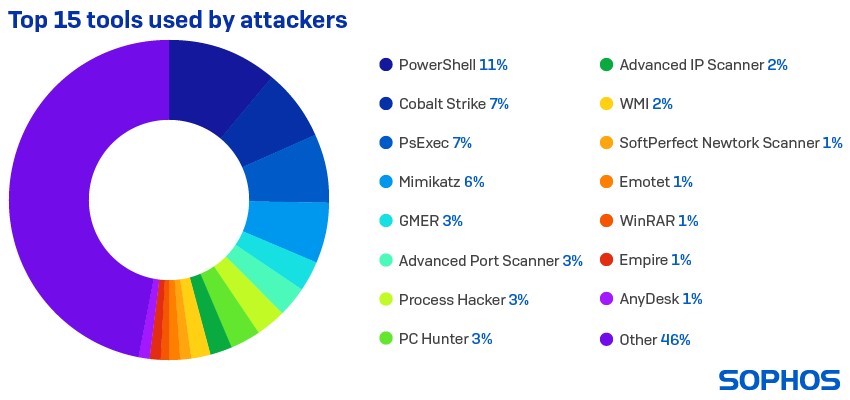

Motivul pentru care atacurile sunt greu de identificat este deoarece camuflarea atacului îl face greu de identificat. În foarte multe dintre cazuri un atac utilizează grupări de instrumente distincte, majoritatea dintre acestea fiind instrumente sau programe benigne, utilizate în mod curent de către echipele de IT. Investigatorii au găsit nu mai puțin de 405 de astfel de instrumente diferite.

Cele mai des întâlnite grupuri de atac sunt cele din familia ransomware. În multe dintre cazuri succesul operațiunii de neutralizare a atacului face ca pașii finali din atac să rămână neidentificați. În imaginea de mai jos se poate vedea o clasificare a grupurilor cunoscute.

Pentru a prevenii aceste atacuri, Sophos oferă servicii tehnice de securitate cibernetică, threat hunting și asistență imediată în caz de atac.